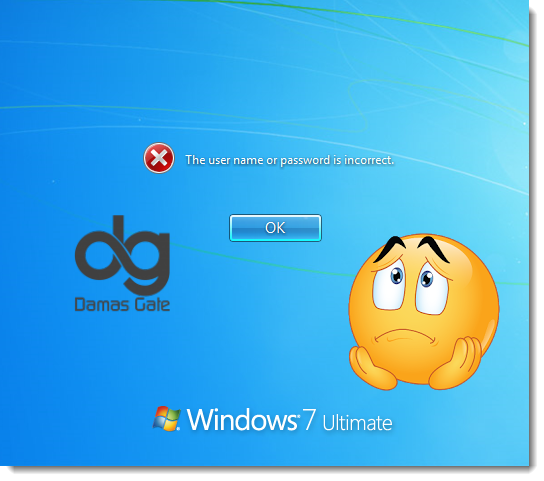

السلام عليكم ورحمة الله تعالى وبركاته

فور إتقاني للطريقة أحببت مشاركتها أياكم

أولاً وجب علينا توضيح ما هو الكالي يونيكس

أو أحدث مواليد المصدر المفتوح Open Source أو Open Seuse الشهير

ما يجعل هذا مغاير لجميع منتجات الشركة هو ألاف الأدوات المساعدة في فك شفرات حماية وشبكات

كذلك به يمكن حماية الأنظمة بشكل صعب ومعقد ويمكن من خلاله تتبع المخترقين والهاكرز إلى جحوهم واقتناصهم طبعاً ذلك يحتاج خبرة وإلا وقعت ضحية أعمالك

نحن اليوم سنحاول معاً معرفة كيف يمكن من خلاله حذف كلمة السر نهائياً للويندوز الذي تم نسيانه

كما أنه يمكن فقط استرجاع كلمة السر دون حذفها أو إظهارها أو تعديلها

بدأ على بركة الله

أولاً علينا امتلاك نسخة الكالي من المصدر

*

بعد ذلك حرق الأيزو على قرص أو فلاشة ثم التبويت

هذه الخطوات لا تحتاج صور

ثانياً وبعد التبويت نتابع الصور واحدة بواحدة

بعد ظهور شاشة الاقلاع الخاصة بالكالي نختار التبويت اللايف Live (forensic mode)

لماذا بالذات هذا الخيار

يمكن العمل بالخيارات الأخرى لكن عدم التطبيق الحقيقي وارد بمعنى تقوم بتطبيق الشرحي كوهمي دون تنفيذ حقيقي

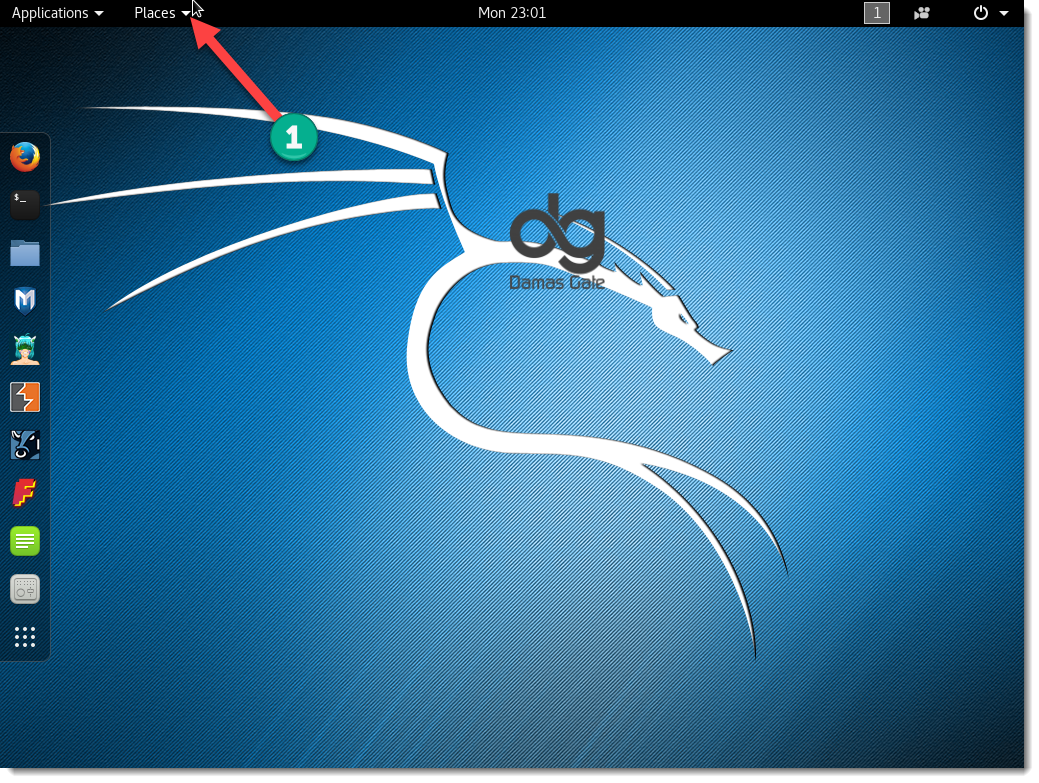

بعد ذلك نتوجه لاستكشاف الحاسوب من Places

بعدها نختار Computer

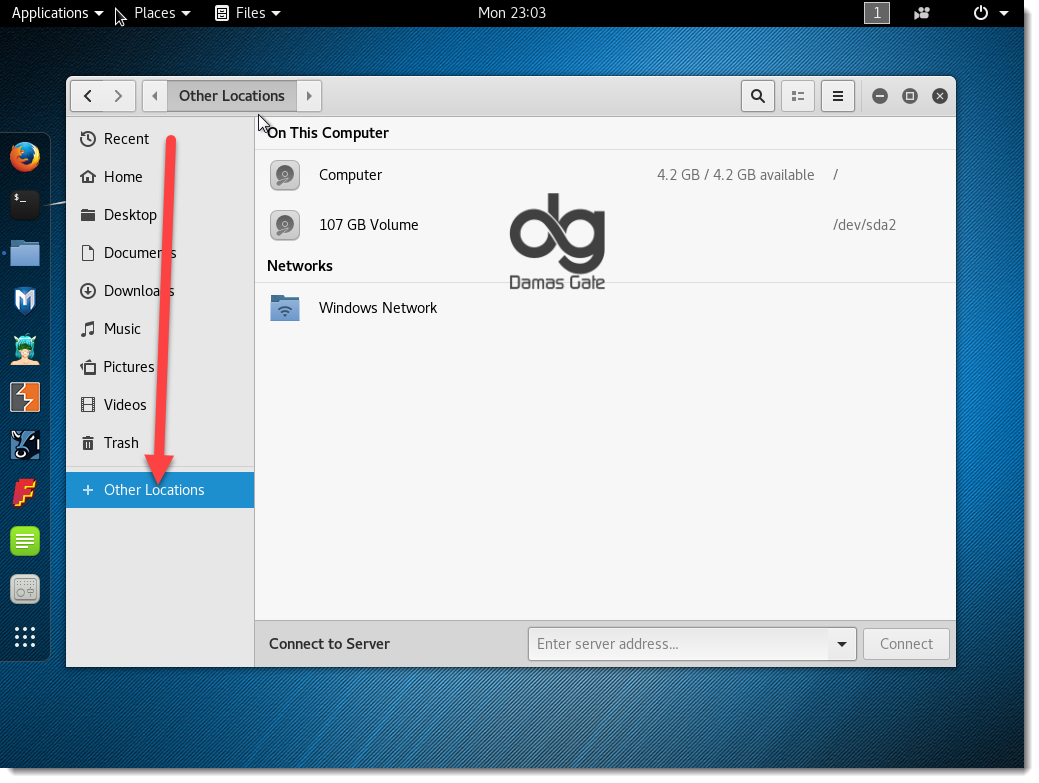

بعدها نتوجه لخيار others لنستكشف الأخر من شبكات وأنظمة أخرى مثبته على الحاسوب

نجد النظام الوهمي الحالي للكالي

وقرص الويندوز

نستكشف القرص للتأكد منه

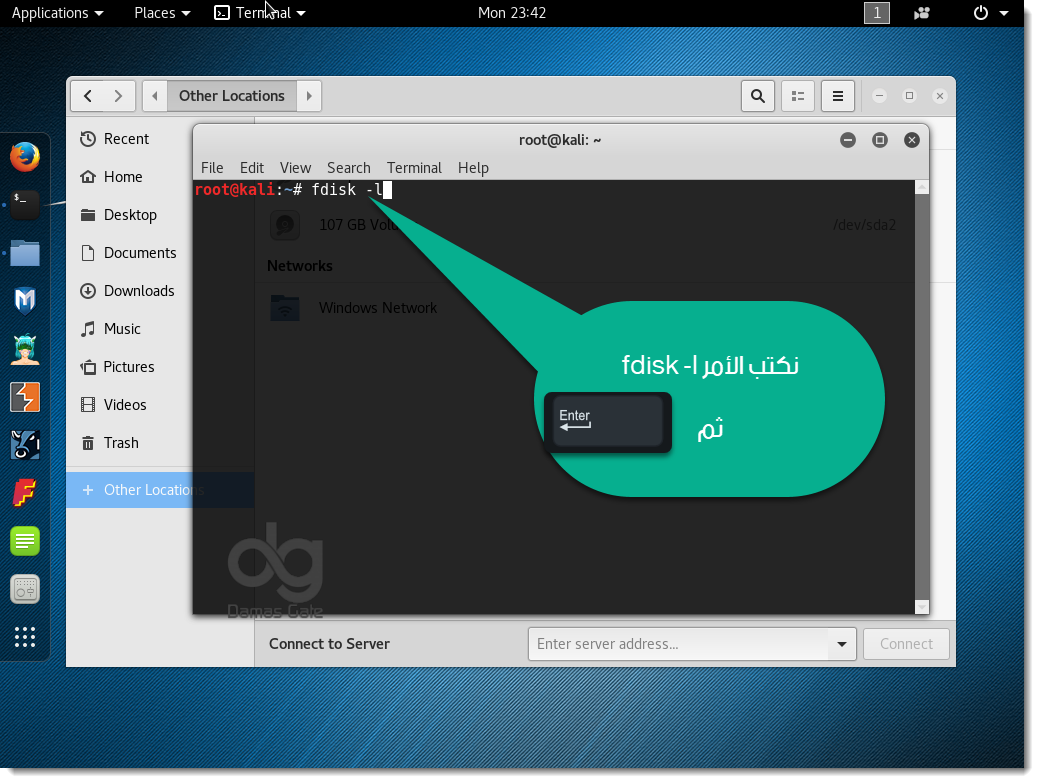

نقوم نتشغيل terminal موجه الأوامر الخاص بنظام الكالي

ونكت الأمر كما في الصورة أسفل

Code:

fdisk -l

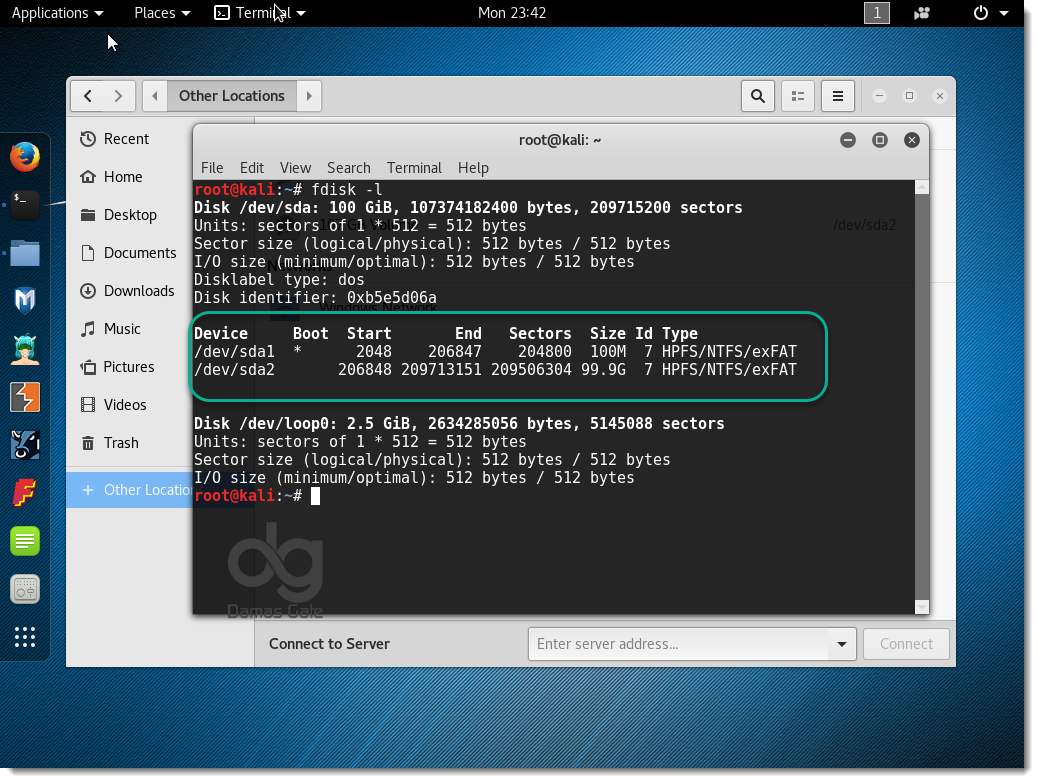

تظهر لنا النتائج بالشكل التالي

تفيد هذه الصورة بكل ما هو موجود بالقرص أو الهارد وما نوعه

هذا تضع لنا أين هو البوت وأين يوجد النظام

ووجهتنا هي النظام طبعاً

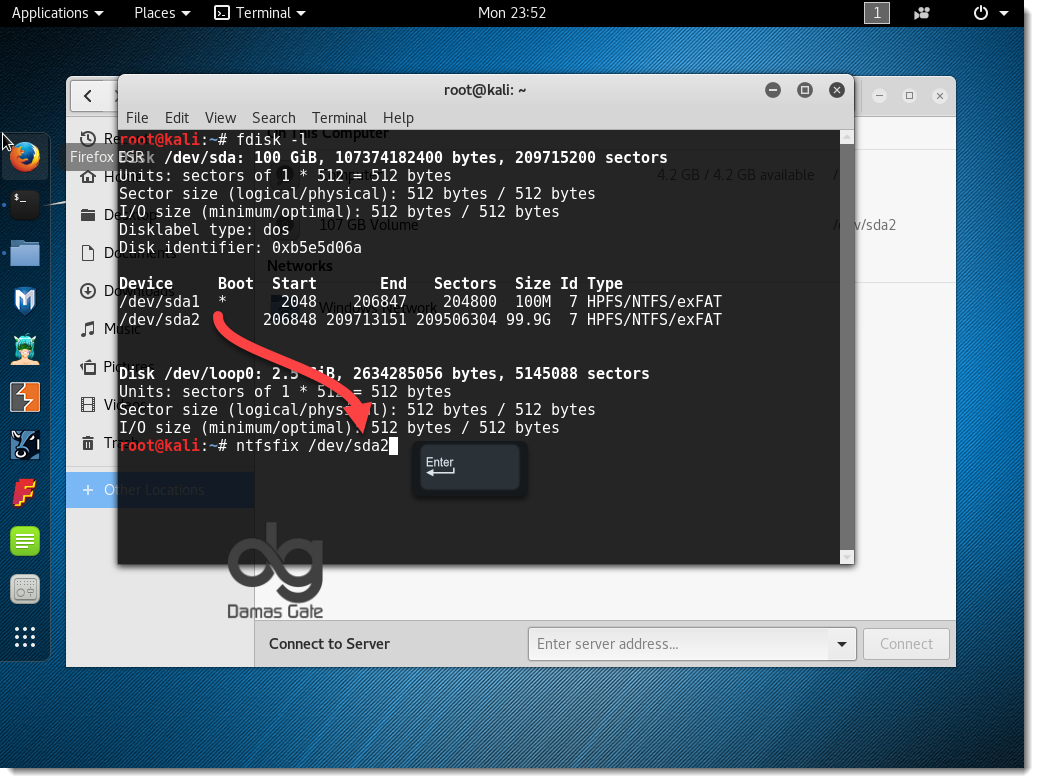

نكتب الأمر كما في الصورة دون أخطاء ولا تكبير في الحروف وإلا فشلت العملية

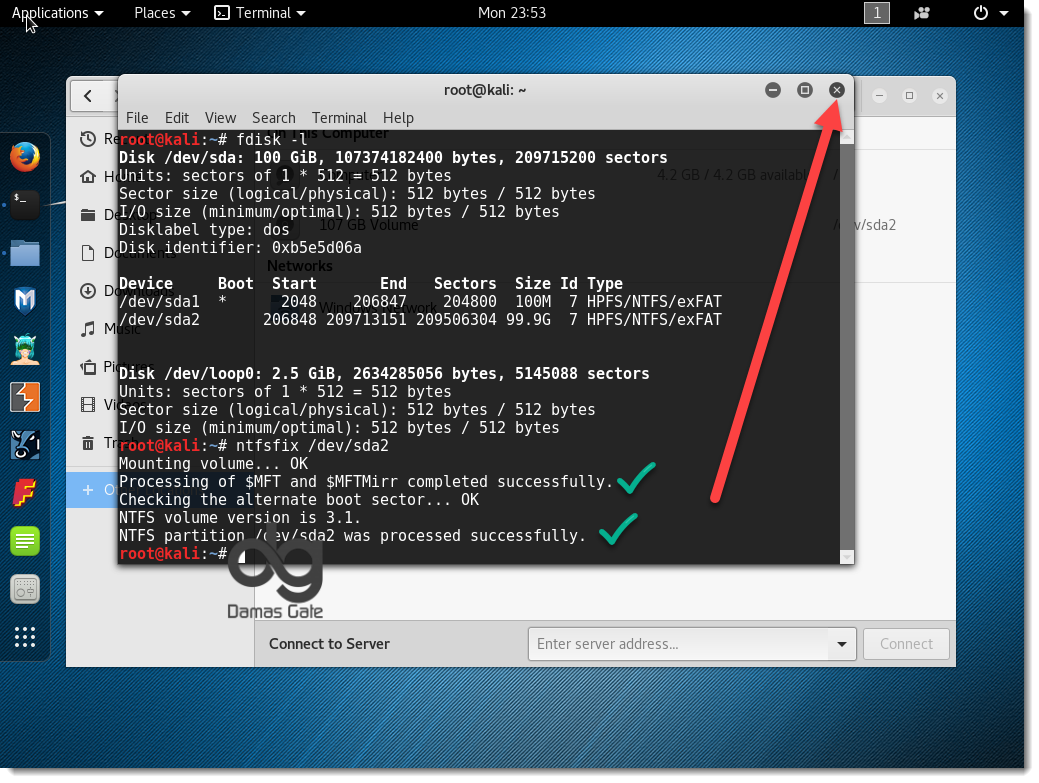

بعد كتابة الأمر وتنفيذه يمكننا إغلاق نافذة موجه الأوامر terminal

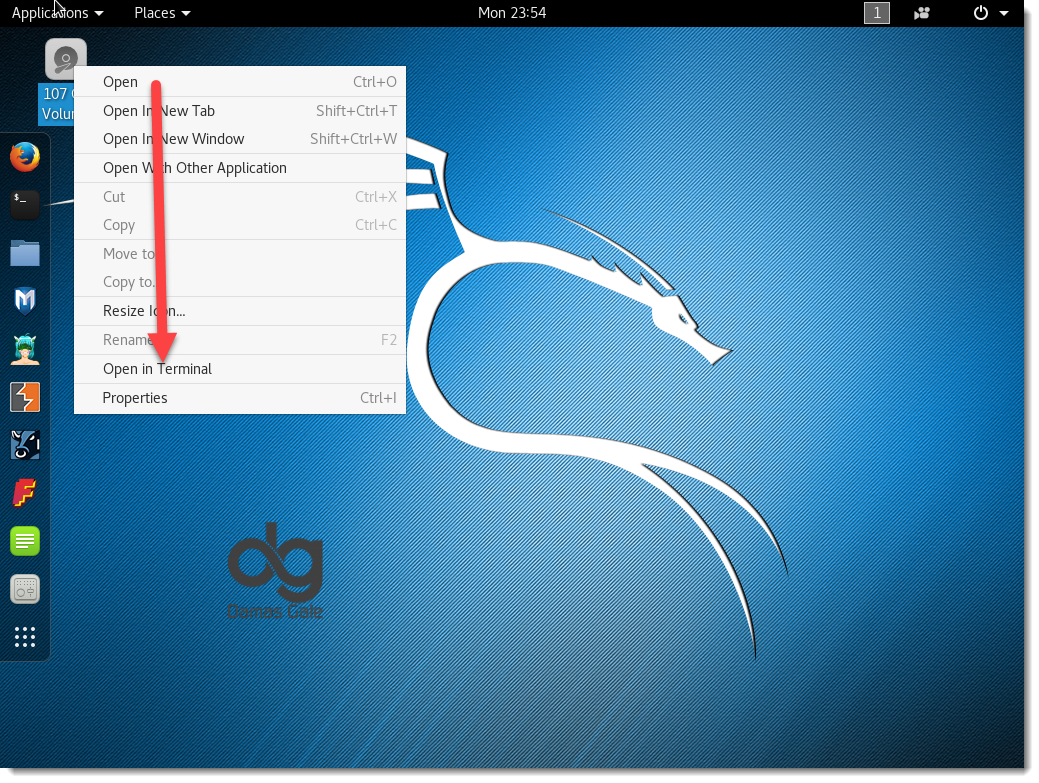

الذهاب إلى القرص في سطح المكتب

لم لم تظهر له الايقونة على سطح المكتب فقط الرجوع لأول الشرح عند الاستكشاف

ثم النقر مرتين على القرص أو البارتيشن وبعد استكشافها تلقائياً نحصل على الأيقونة في سطح المكتب

ننقر عليها باليمين ونقوم باستكشافها بموجه الأوامر terminal

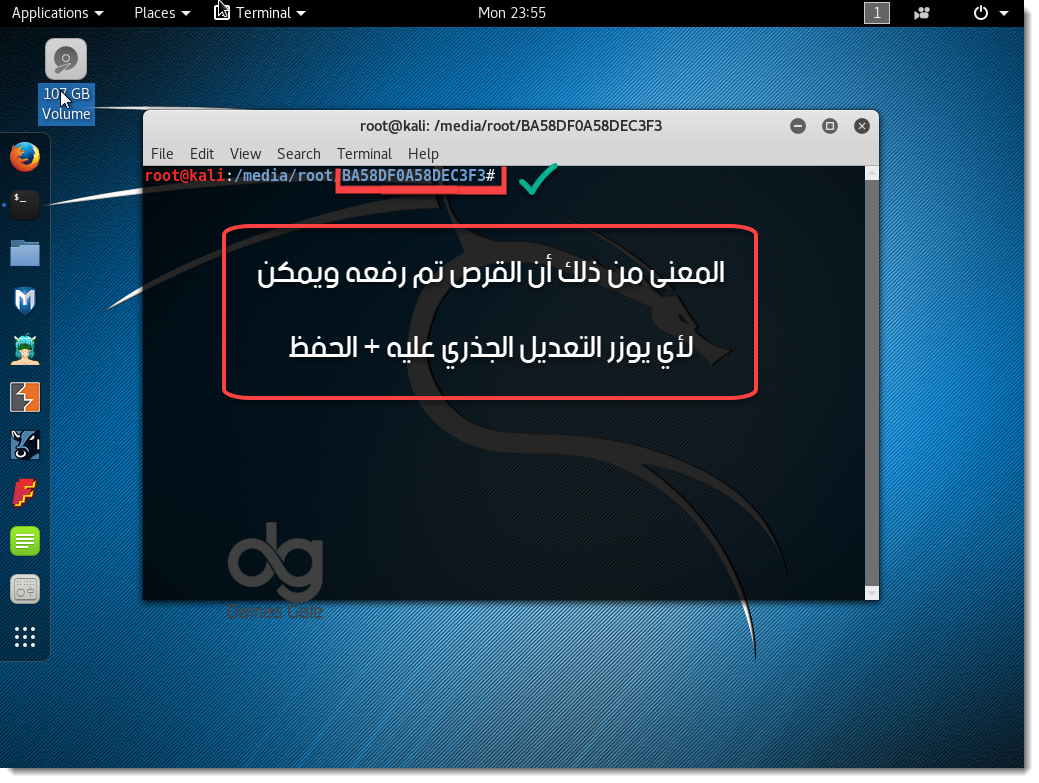

نحصل هلى شاشة مغايرة بعض الشيء لسابقتها

لايهم وهذا هو المطلوب

أصبح الهارد ككل قبل للتعديل الجذري

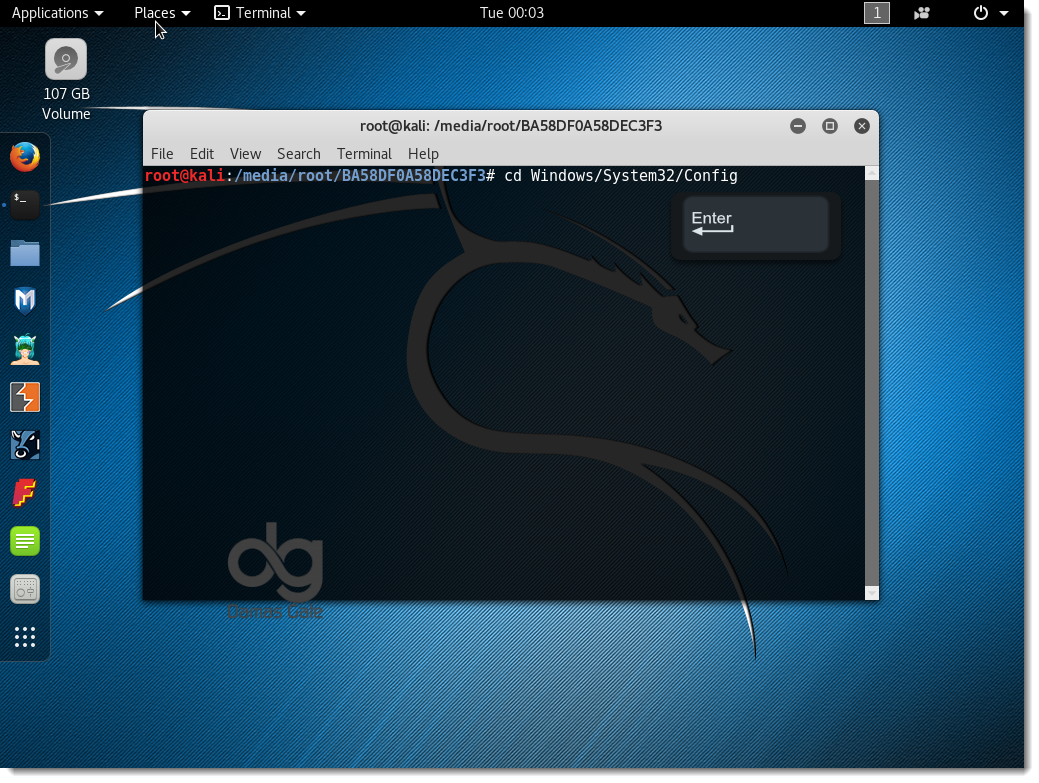

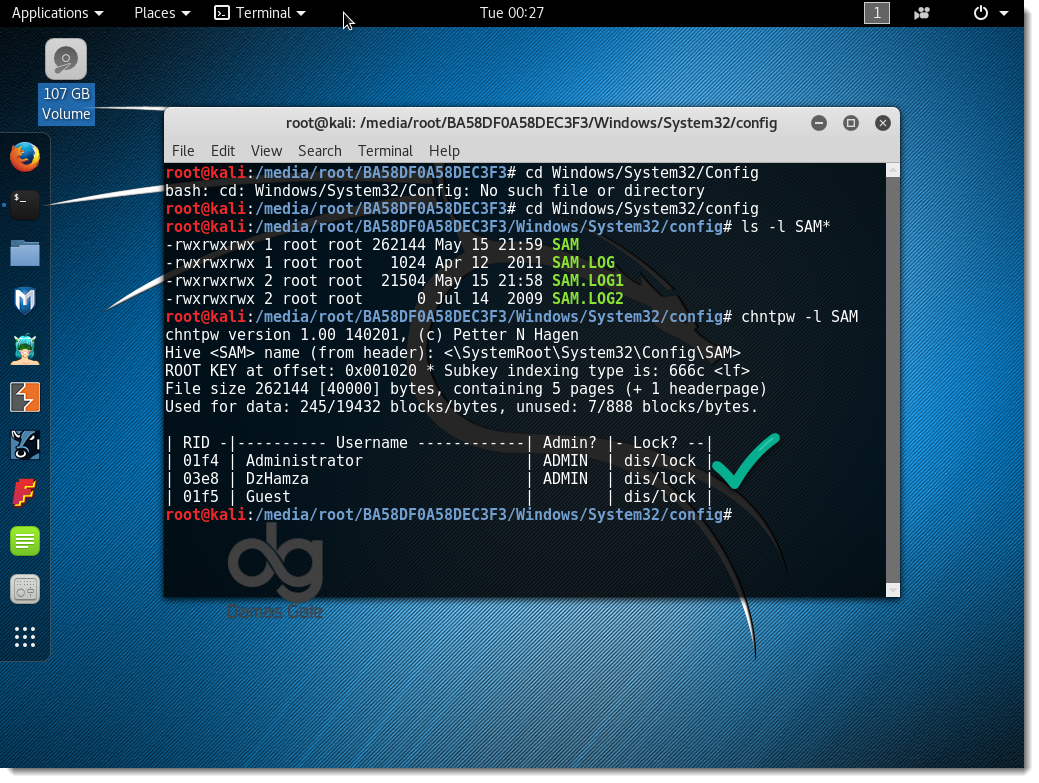

نقوم بالدخول إلى المجلد المسؤول عن حفظ كلمة السر

كما نعلم ملف SAM هو المسؤل عن حفظ كلة السر ومقارنتها بما كتب في خانة كلمة السر عند دخول الويندوز

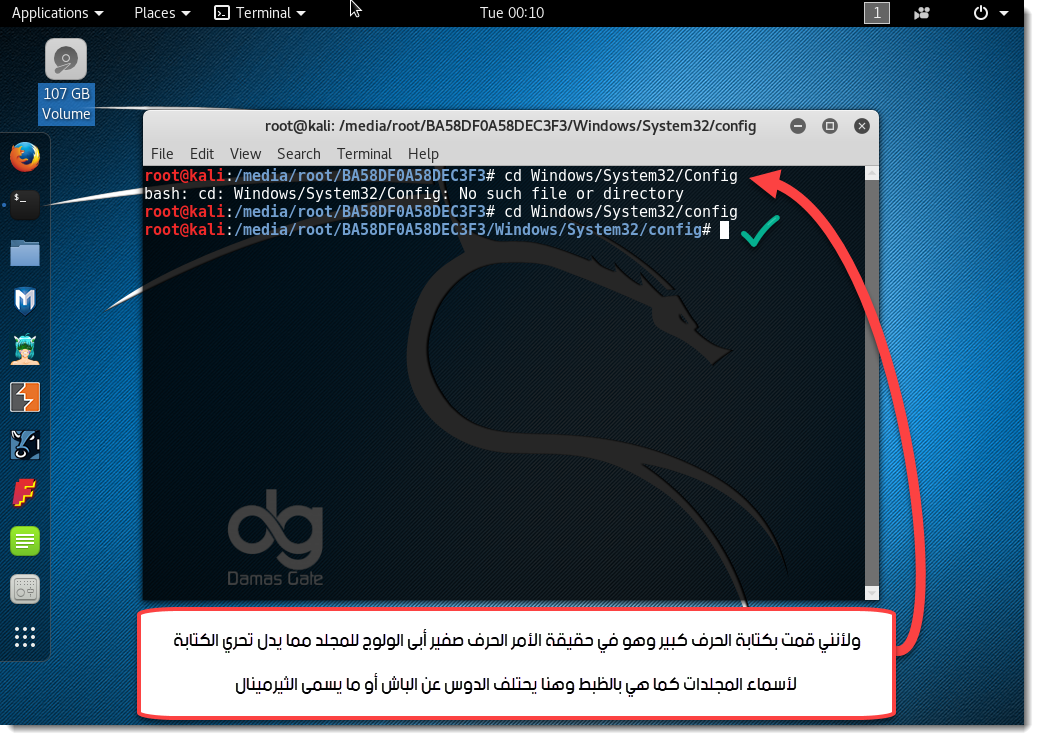

لا يجب تغيير الحروف كما سبق وقلت

لقد فعلتها عمداً للتوضيح

الأمر الأول أبى التنفيذ لأن اسم المجلد ليس به حرف كبير

والأمر الثاني كان صحيحاً

Code:

cd Windows/System32/config

بعدها نكتب الأمر

Code:

ls -l SAM*

كما نىحظ النتيجة بفيد بكل التعديلات التي كانت تحصل على هذا الأخير SAM

بعدها نكتب الأمر

Code:

chnpw -l SAM

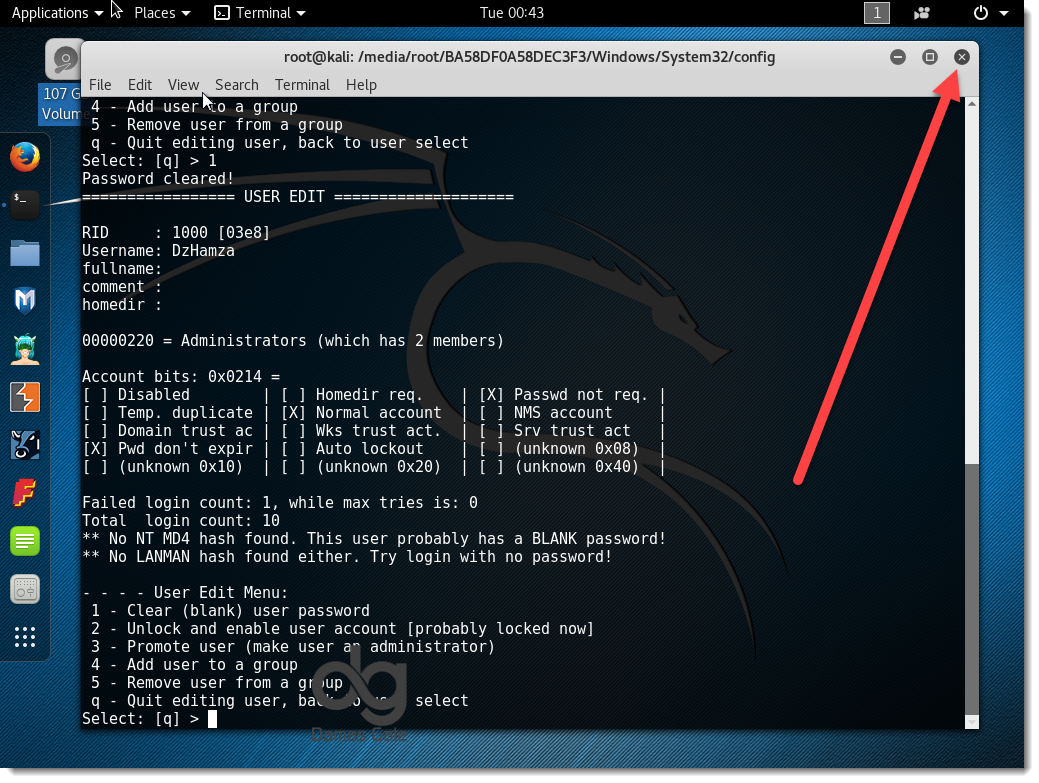

تعرفنا من خلا الأمر السابق على موضع وأسماء اليوزرات الموجودة على الملف المسؤول SAM

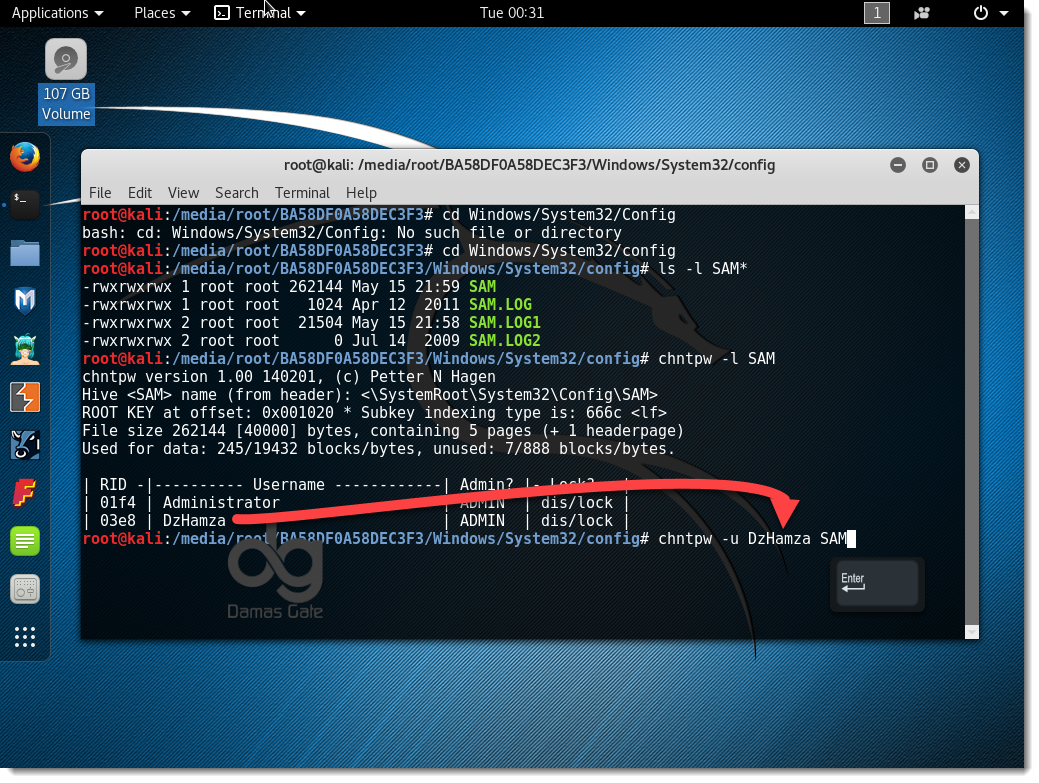

نكتب الأمر كما في الصورة

Code:

chntpw -u USERNAME SAM

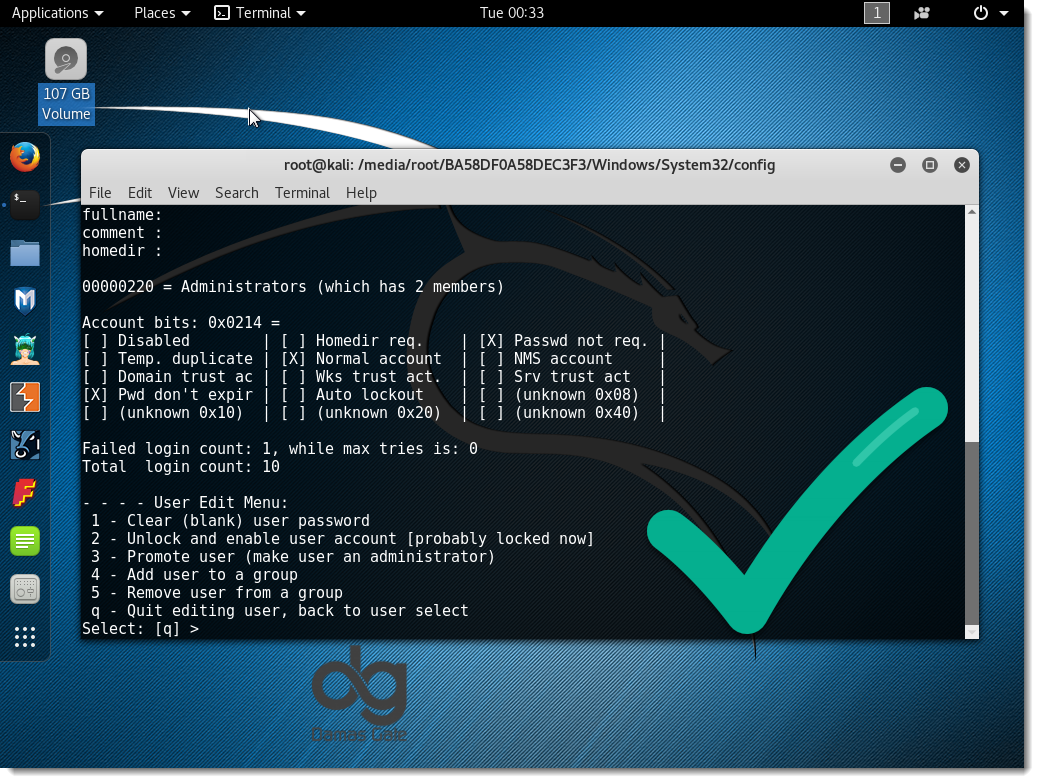

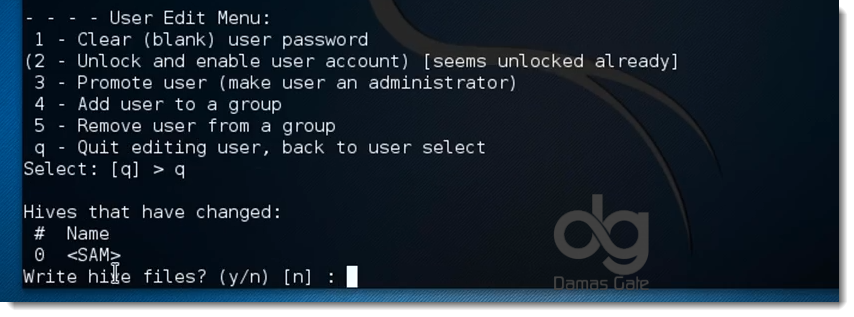

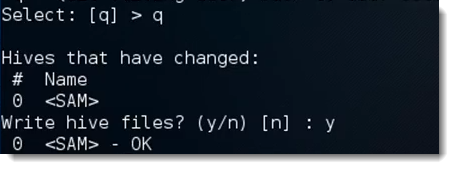

انتيجة تظهر بخيارات عديدة

قد تبد الأن الصورة مألوفة لمن اعتاد استعمال قرص trinity لإزالة كلمة السر

هو أولاً السمح بالتعديل بختيار الحر q ثم زر الادخال

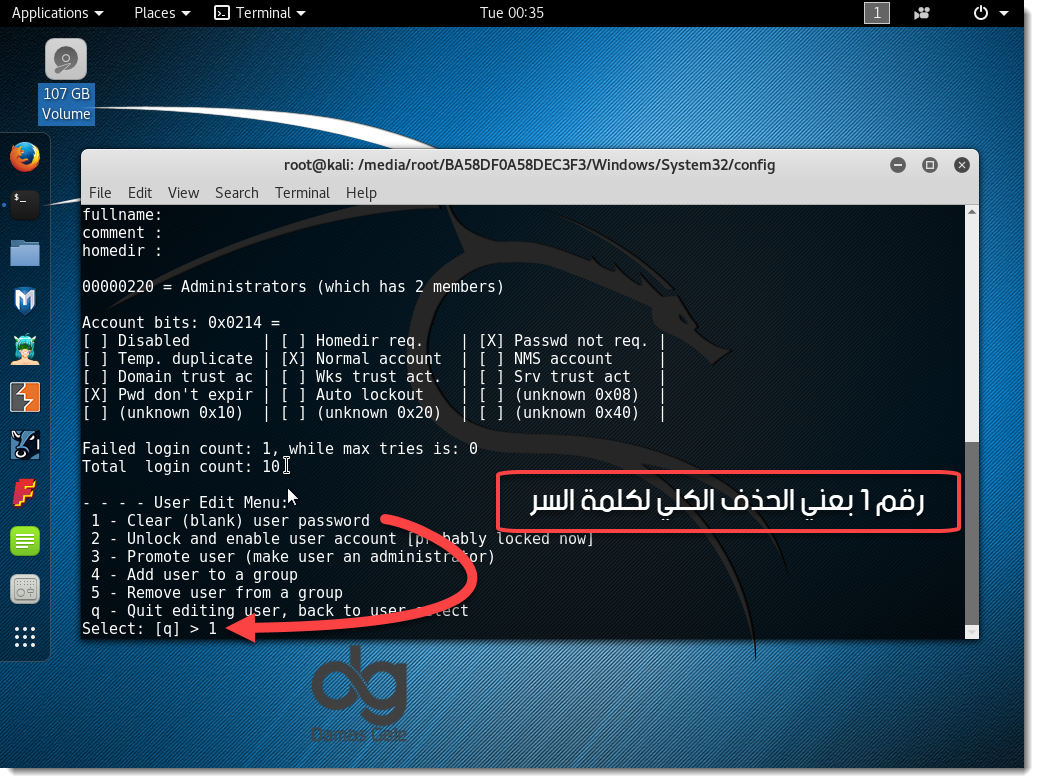

2. اختيار الرقم 1 لمسح كلمة المرور.

3. اختيار رقم 2 لمسح أي مراقية للدخول كأنه لم يكن به كلمة أصلاً.

4. وأخيراً اعادة اختيار الحرف q لكتابة ما قمنا بإنجازه على الملف SAM للحفظ ثم الخروج

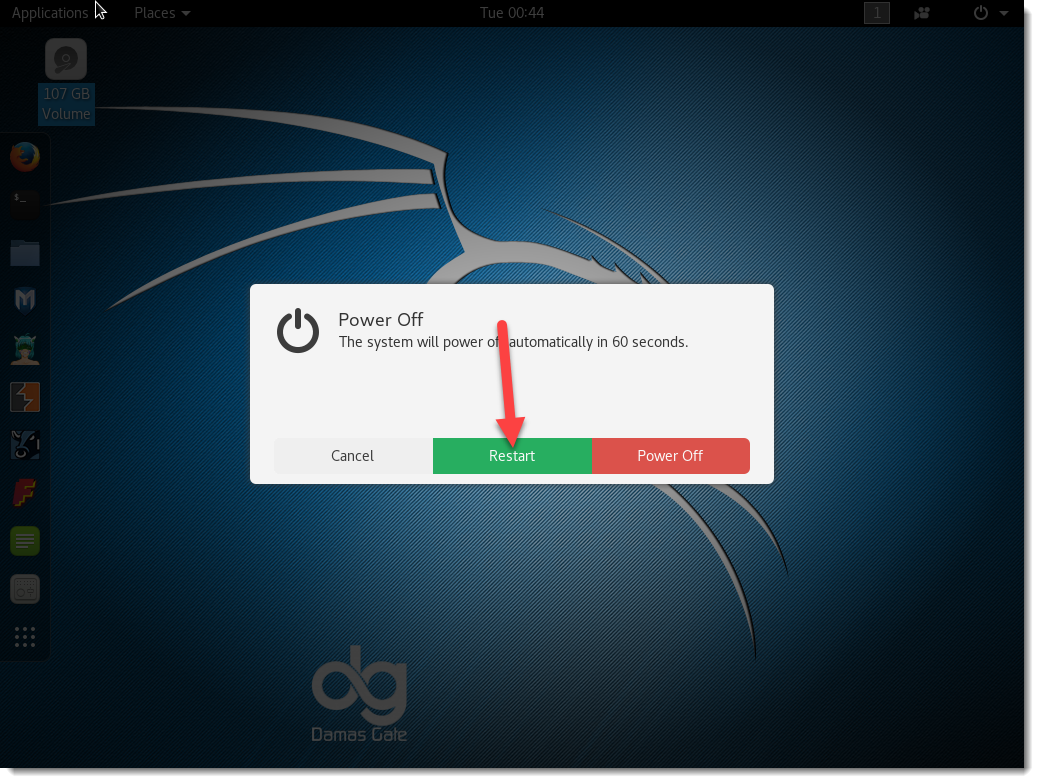

بعد ذلك ننزع القرص أو الفلاشة ونعيد تشغيل الحاسوب

سيدخل الويندوز دون طلب كلمة السر

كانت هذه هي تجربتي لحذف كلمة السر بالكالي.

لمن سيجد الطريقة صعبة بعض الشيء بالعتماد على أقرص جاهزة لحذف كلمات السر المنسية.

وإلى شروحات أخرى